fot. bank zdjęć pixabay.com

W ubiegły piątek doszło do masowego ataku cyberprzestępców z wykorzystaniem narzędzi hakerskich, które były używane przez NSA w celu przejęcia urządzeń z systemem Windows. Microsoft oraz Kaspersky Lab próbują rozwiązać problem, który spowodował sporo zamieszania w świecie cyfrowym.

Robak o nazwie Wannacry/Wanna/WCry zainfekował komputery w około 150 krajach na całym świecie. Wykorzystuje on lukę w systemie – dokładnie w Server Message Block, który jest obecny we wszystkich wersjach z wyjątkiem Windows 10. Została ona usunięta i opisana w biuletynie MS17-010 opublikowanym przez firmę Microsoft. Ofiarą padły zatem urządzenia, które nie były aktualizowane od 3 miesięcy.

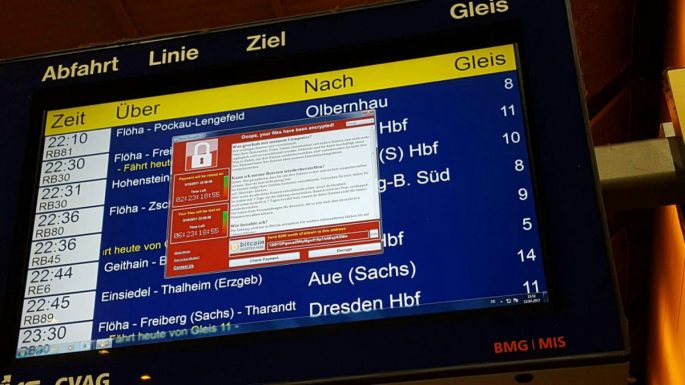

W wyniku ataku, w przeciągu kilku godzin wiele z firm korzystających z systemów Microsoftu, utraciło dostęp do potrzebnych im danych. Po zainfekowaniu, atakujący instalują szkodliwy moduł. Pozwala on na pobieranie oprogramowania szyfrującego dane ofiary w taki sposób, że widzi on jedynie komunikat o konieczności zapłaty okupu w bitcoinach równowartości 300 dolarów. Cena z dnia na dzień wzrasta do 600.

Mimo, że serię zdarzeń udało się dość szybko zatrzymać, wiele z instytucji padło ofiarą cyberprzestępczości. Ucierpiało około 200 tysięcy komputerów między innymi znajdujących się w szpitalach brytyjskich, w chińskim i rosyjskim ministerstwie, firmach telekomunikacyjnych, uczelniach oraz wśród producentów samochodów. W wyniku zdarzenia, pracownicy, nie byli w stanie wykonywać swoich obowiązków. Atak postawił na nogi specjalistów z całego świata, aby nie dopuścić do tego typu sytuacji. Eksperci między innymi szukają możliwości odszyfrowania danych, które zostały zablokowane w trakcie zdarzenia, bez konieczności płacenia okupu cyberprzestępcom.

Microsoft udostępnia łaty dla niespieranych systemów

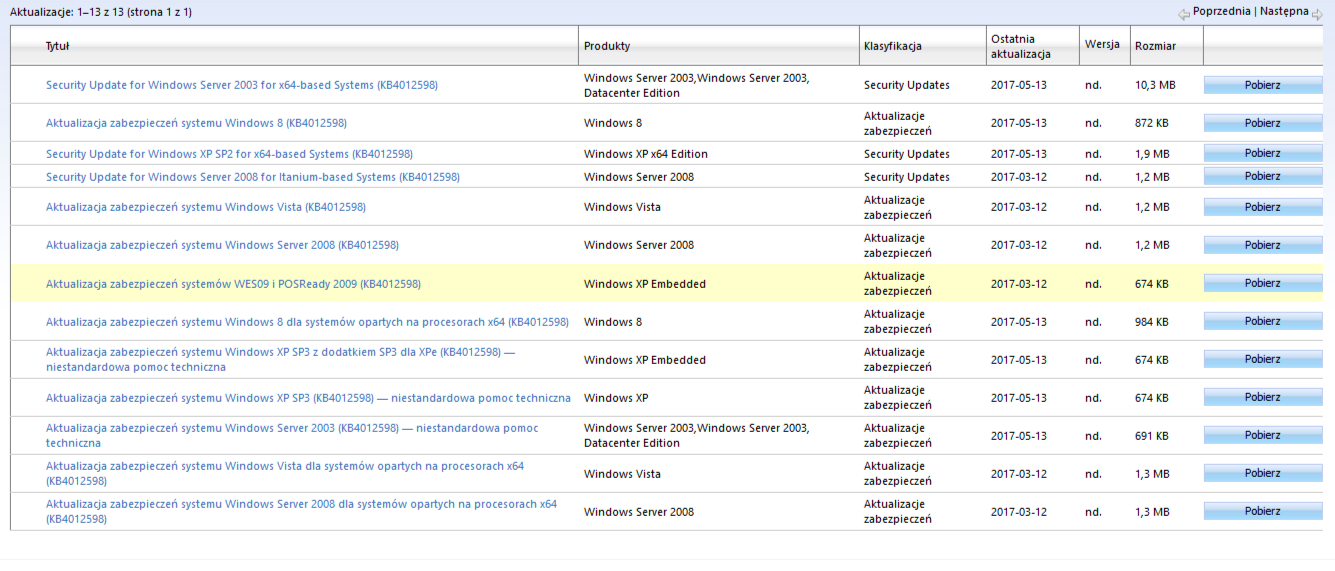

Microsoft wydał oświadczenie w tej sprawie. Obwinia w nim rządy i instytucje za przechowywanie danych, które mogłyby zostać udostępnione przez hakerów. Warto więc przeprowadzać regularną aktualizację systemu. Najnowsze poprawki dla wspieranych wersji Windowsa – (np. 7, 8.1, 10, 2008 server) pojawiły się w marcu tego roku. W drodze wyjątku, firma wypuściła również łaty dedykowane niewspieranym już systemom operacyjnym (np. Windows XP, Windows 2003 Server, oraz stara Vista). Warto także podkreślić, że dostępna jest również najnowsza wersja Polskich systemów.

Jeśli mamy problem z zainstalowaniem aktualizacji, należy wyłączyć wsparcie do SMBv1. Microsoft przestrzega również przed wpinaniem się do otwartych sieci WiFi. Jest to o tyle istotne, że złośliwe oprogramowanie nie wymaga interakcji użytkowników, gdyż bez problemu potrafi roznosić się po sieciach lokalnych.

Podstawowe zasady bezpieczeństwa

Kaspersky Lab przygotował także przydatne informacje na temat tego, jak zredukować ryzyko infekcji omawianym oprogramowaniem ransomware. W pierwszej kolejności należy zainstalować oficjalną łatę opublikowaną przez Microsoft. Pozwala ona na usunięcie podatności wykorzystywanej w ramach ataku. Ponadto warto upewnić się, że rozwiązania bezpieczeństwa są aktywne na wszystkich węzłach w sieci. Dobrym pomysłem jest również regularne wykonywanie kopii zapasowej, dzięki niej bez problemu odzyskasz swoje dane. Ważne jest również korzystanie z rozwiązania bezpieczeństwa wyposażonego w technologie wykrywania zagrożeń. Działają one na podstawie ich zachowań w systemie oraz dają możliwość identyfikowania szkodliwych programów. Kaspersky Lab zaleca firmom przeprowadzenie audytu oprogramowania zainstalowanego na wszystkich węzłach firmowej sieci oraz upewnienie się, czy wszystkie aplikacje oraz systemy są uaktualnione. Warto także przeszkolić pracowników pod kątem zwiększenia świadomości w zakresie cyberprzestępczości.

Korzystając z Kaspersky Lab należy upewnić się, że moduł kontroli sytemu jest włączony. Dzięki niemu możemy znacznie szybciej wykryć nowe zagrożenia na podstawie ich zachowania w systemie. Ponadto antywirus pozwala na skanowanie obszarów krytycznych, dzięki czemu możesz znacznie przyśpieszyć wykrycie potencjalnej infekcji.