źródło: unsplash.com

Google ujawniło niedawno, że szkodliwe oprogramowania mogą wykradać dane z iPhone’a. Co więcej, taki stan rzeczy mógł trwać już co najmniej dwa lata. W jaki sposób ono działa i jak może znaleźć się w naszych smartfonach?

Co odkryło Google?

Projekt zero, czyli zespół do spraw bezpieczeństwa Google’a, ma za zadanie szukanie luk w różnego typu oprogramowaniach. Jak niedawno poinformowano, znalazł kilka stron internetowych, które ułatwiają włamanie się na iPhone’a.

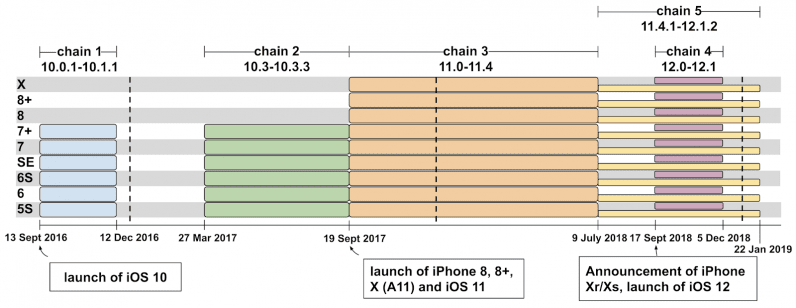

Google twierdzi, że włamaniom pomogły luki w zabezpieczeniach, których było aż 14. Obejmowały one każdą wersję oprogramowania iOS – od 10 do 12.

Światowy gigant poinformował o tym twórców oprogramowania iOS, dając im tydzień na naprawienie swoich zabezpieczeń. W rezultacie, iPhone wydał nowy rodzaj aktualizacji – iOS 12.1.4. Sprawa z włamaniami musiała być jednak bardzo poważna, gdyż gigant zazwyczaj przestrzega 90-dniowego czasu na ujawnienie takich informacji i daje dłuższy czas na naprawę błędów. W tym przypadku nastąpiło to dużo wcześniej (7 dni).

Opinia badaczy

Wbrew opinii większości, jeden z badaczy Google’a z Projektu Zero wyklucza, żeby takie działania były efektem dyskryminacji z ich strony. Twierdzą, że na pierwszym planie zawsze jest bezpieczeństwo, zarówno samych urządzeń, jak również prywatności użytkownika.

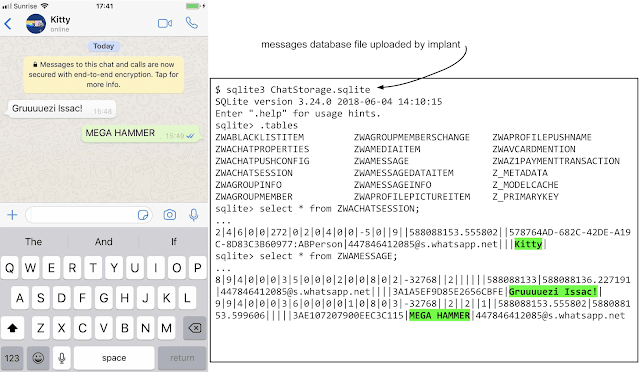

Dodatkowo, aby zainfekować iPhone’a, wystarczy jedynie odwiedzić złośliwą witrynę. Jeżeli tak się stanie, Google zaleca zainstalowanie implantu monitorującego, który może zapobiec rozprzestrzenieniom się wirusa w twoim telefonie.

źródło: thenextweb.com

Jakie jeszcze niebezpieczeństwo niesie to oprogramowanie?

Oprogramowanie to może zaoferować nam również miejsce do przechowywania naszych danych, jak: hasła Wi-Fi, dane do logowania, a także liczne certyfikaty. Podważa to ideę szyfrowania danych za pomocą end-to-end, w aplikacjach typu WhatsApp.

End-to-end zabezpiecza oczywiście nasze dane lecz staje się bezużyteczny w chwili, gdy zaatakowana jest końcowa ich część. Ponadto, hacker może dzięki temu uzyskać tekst naszych wiadomości przychodzących i wychodzących.

źródło: thenextweb.com

Jak zwalczyć ten rodzaj wirusa?

Jak twierdzi Ian Beer, badacz “Projektu Zero” oprogramowanie te nie jest czymś, co zostaje na stałe. Dodaje, że gdy telefon zostanie zresetowany, nie będzie ono działało do momentu, aż użytkownik ponownie nie odwiedzi zainfekowanej strony.

Beer mówi także o tym, aby nie traktować telefonów jedynie jako nieodłącznej części nas i naszych danych. Twierdzi, iż należy uważać na to w jaki sposób nasze prywatne dane gromadzone są przez telefony, aby w przyszłości informacje w nich zawarte nie zostały wykorzystane przeciwko nam samym.