fot. bank zdjęć .shutterstok.com

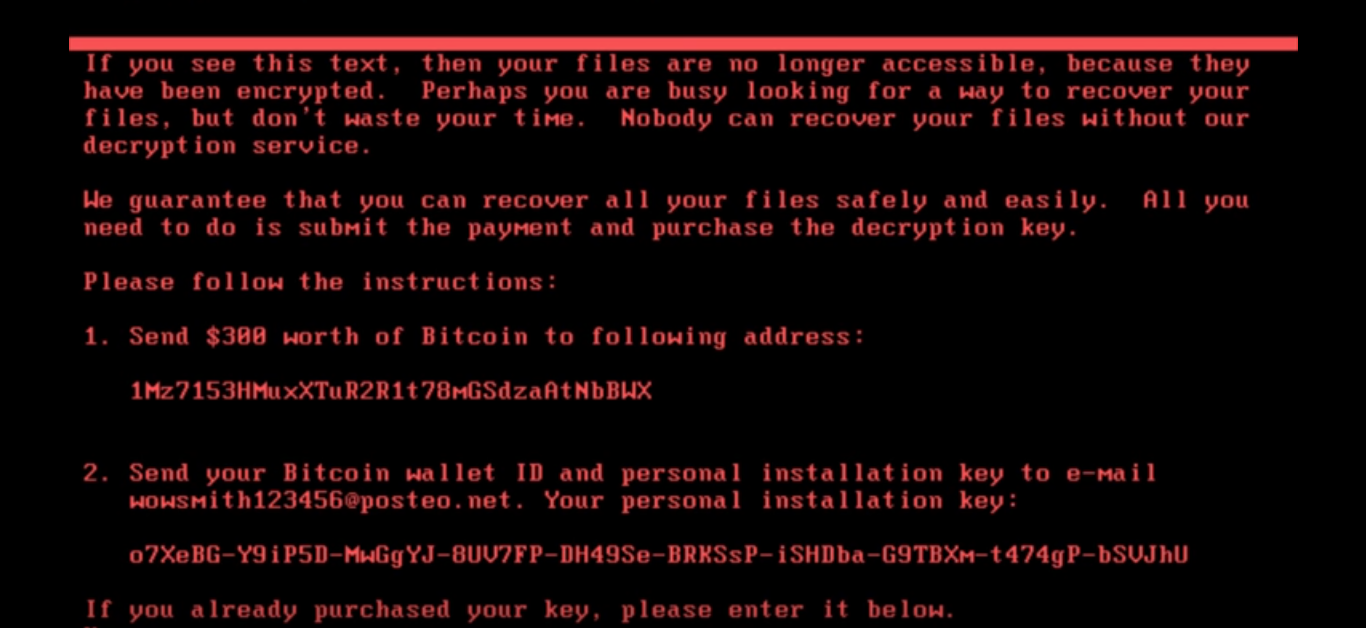

Doszło do kolejnego ataku cyberprzestępców. Hakerzy domagają się 300 dolarów płaconych w bitcoinach za odzyskanie danych. Specjaliści na całym świecie starają się znaleźć rozwiązanie, które pozwoliłoby ocalić zainfekowane komputery.

Atak ransomware wydaje się jeszcze bardziej szkodliwy niż Wanacry. Początkowo dotyczył kilku instytucji na Ukrainie, gdzie wirusem zostały objęte między innymi organizacje rządowe, banki, instytucje z sektora energetycznego oraz telkomu. Zainfekowano także system monitorowania promieniowania w elektrowni atomowej w Czarnobylu, dlatego też władze zostały zmuszone do przejścia na monitorowanie ręczne. Wśród ofiar jest również producent samolotów Anatonow, w Rosji Rosneft z branży paliwowej, a w Danii Maersk. Hakerzy przejmują systemy należące do najróżniejszych branży. Atak skutecznie unieruchomił nie tylko komputery, ale również wiele maszyn pracujących w firmach logistycznych oraz branży handlowej.

fot.YouTube

Dane telemetryczne Kaspersky Lab wskazują, że dotąd zaatakowano około 2 000 użytkowników. Oprócz Rosji i Ukrainy, gdzie zanotowano najwięcej ataków, pojawiły się także próby infekcji w Polsce, we Włoszech, Niemczech oraz w kilku innych krajach. Jak donoszą eksperci, wektor ataku na chwilę obecną nie jest znany.

W tym przypadku nie pomaga pełna aktualizacja Windowsa 10 z łatą przygotowaną pod kątem WannaCry. Specjaliści z Kaspersky Lab badając nową falę ataków szkodliwego oprogramowania stwierdzili, że za atakami nie stoi odmiana szkodnika Petya, ale nowe oprogramowanie ransomware, z którym analitycy nie mieli do czynienia nigdy wcześniej

Hakerzy domagają się okupu w kwocie stanowiącej równowartość 300 dolarów, płaconej w bitcoinach. Na wpłacenie zdecydowało się prawie 30 instytucji, z czego wynika, że przestępcy zarobili już około 26 tysięcy złotych. Jednak eksperci przekonują, że nie należy tego robić. Administratorzy serwera pocztowego wykorzystywanego przez przestępców zablokowali ich skrzynkę, co równocześnie odcina możliwość, aby ofiary odebrały klucze odszyfrujące. Oznacza to, że nawet po wpłaceniu pieniędzy, nie odzyskamy danych.

Jak podaje Kaspersky Lab programy tej firmy wykrywają nowe zagrożenie jako:

- UDS:DangerousObject.Multi.Generic

- Trojan-Ransom.Win32.ExPetr.a

- HEUR:Trojan-Ransom.Win32.ExPetr.gen

Silnik wykrywania behawioralnego identyfikuje natomiast to zagrożenie jako:

- PDM:Trojan.Win32.Generic

- PDM:Exploit.Win32.Generic

Eksperci z Kaspersky Lab donoszą, że pracują nad przygotowaniem nowych sygnatur usprawniających wykrywanie tego zagrożenia. Starają się także stworzyć bezpłatne narzędzie, które pozwoli ofiarom odszyfrować swoje dane bez płacenia okupu. Równocześnie zalecają wszystkim firmom, aby uaktualnić użytkowane systemy Windows. Warto również skontrolować oprogramowanie antywirusowe, a także wykonać kopię zapasową najważniejszych danych. Wirus ten jest rozpoznawany przez większość skanerów antywirusowych. Warto więc dla pewności aktualizować je na bieżąco i wykonać pełen skan systemu operacyjnego.